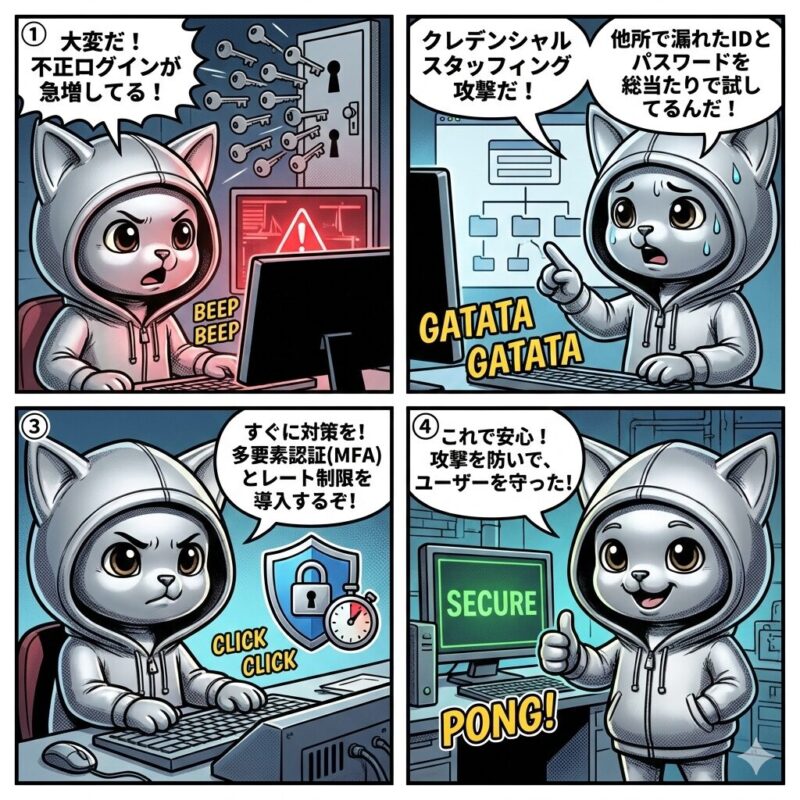

- 他所から流出したIDとパスワードのリストを使って、別のサイトへ手当たり次第にログインを試みる攻撃のことだよ!

- ユーザーが複数のサイトで「同じパスワードを使い回す」習性を悪用し、正規のユーザーになりすまして侵入してくるんだ。

- これに対策しないと、不正購入やポイントの盗難などが発生し、企業としての信頼を一気に失うリスクがあるよ。

ウェブサイトへの不正アクセスを試みる手口として、リスト型の攻撃は非常に高い成功率を誇ります。ユーザーが複数のサービスで同じIDやパスワードを使い回す習慣が悪用される結果、クレデンシャルスタッフィング攻撃による被害が後を絶たないのが現状です。攻撃者は他所から入手した有効な認証情報を自動化ツールで入力し、効率的にアカウントを乗っ取ります。企業のブランドイメージ失墜や個人情報保護法違反といった甚大なリスクを回避する対策が急務と言えるでしょう。

こうした自動化された脅威に対しては、パスワード以外の要素を要求する多要素認証(MFA)の導入が極めて強力な防壁となります。仮にパスワードが外部へ漏洩していたとしても、物理デバイス等による追加認証がなければ不正ログインを完遂させることは困難です。あわせて短時間での連続試行を遮断するレート制限を課せば、ボットによる攻撃の試行回数を物理的に抑制できます。技術的な防御レイヤーを多層化する取り組みこそ、システムの堅牢性を維持する鍵なのです。

セキュリティ事故の発生は経済的損失に留まらず、顧客からの信頼を根底から揺るがす事態に発展します。そのため、経営層はセキュリティ投資を単なるコストではなく事業継続のための必要経費と捉えなければなりません。法的なコンプライアンスを遵守しつつ、最新の攻撃手法に関する情報を常にアップデートする組織体制の構築が求められます。安全なデジタル基盤の提供は、持続可能なビジネスを実現するための最優先事項に位置付けられるべきです。

【深掘り】これだけ知ってればOK!

攻撃者は、特殊な技術で暗号を解読するわけではありません。闇サイトなどで入手した「IDとパスワードのセット(クレデンシャル)」を、ボットと呼ばれるプログラムを使って機械的に入力し続けます。これにより、短時間で膨大な数のログイン試行が可能になるのです。

多くのユーザーは利便性を優先してパスワードを使い回す傾向にあります。そのため、あるサイトAで情報漏洩が起きると、無関係なサイトBでも同じIDとパスワードでログインされてしまう被害が後を絶ちません。企業側としては、「自社のセキュリティは完璧だから大丈夫」と油断せず、他社から漏れた情報で攻撃される可能性を常に考慮する必要があります。

会話での使われ方

最近、特定のIPアドレスからログイン失敗が急増しているから、クレデンシャルスタッフィング攻撃を受けている可能性があります。

次期システム更新では、クレデンシャルスタッフィング対策としてWAF(Web Application Firewall)の設定を見直しましょう。

パスワードの使い回しは危ないよ。クレデンシャルスタッフィングの格好の餌食になっちゃうからね。

【まとめ】3つのポイント

- 「拾った鍵束で近所のドアを試す泥棒」:どこかで盗んだ大量の鍵(パスワード)で、片っ端からドア(ログイン画面)が開くか試す行為だよ。

- 「二重ロックで門前払い」:パスワードだけでなく、スマホ認証などの多要素認証を追加することで、侵入される確率を劇的に下げられるよ。

- 「被害の連鎖を断ち切る」:対策を講じることで、顧客の資産を守り、サービスの安全性とブランド価値を維持できるね。

よくある質問

- Qクレデンシャルスタッフィング攻撃はいつ対策すべきですか?

- AWebサービスに会員ログイン機能を実装する設計段階、または運用中に不審なログイン試行(大量の失敗ログなど)を検知した直後に対策すべきです。

- Qクレデンシャルスタッフィング攻撃を失敗させない(防ぐ)コツはありますか?

- Aユーザーに「パスワードの使い回し」をやめるよう啓蒙しつつ、システム側で多要素認証(MFA)やログイン試行回数の制限(ロックアウト)を導入するのが鉄則です。

- Qクレデンシャルスタッフィング攻撃の具体例は何ですか?

- AECサイトでのポイント不正利用や勝手な商品購入、SNSアカウントの乗っ取りによるスパム投稿、キャッシュレス決済サービスへの不正チャージなどが挙げられます。

- Qクレデンシャルスタッフィング攻撃と「ブルートフォース攻撃」との違いは何ですか?

- Aブルートフォース攻撃は「あらゆる文字の組み合わせを総当たり」で試すのに対し、クレデンシャルスタッフィング攻撃は「実際に流出したIDとパスワードのリスト」を使ってピンポイントに試す点が異なります。

コメント