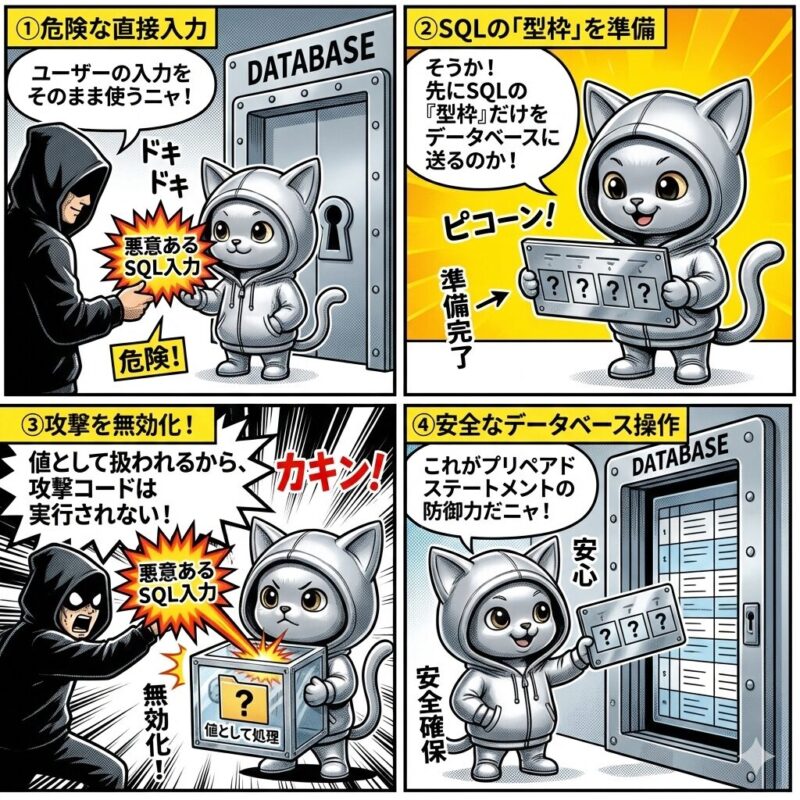

プリペアドステートメントとは?ざっくりと3行で

- データベースへの命令文(SQL)を、穴埋め式の「ひな形(テンプレート)」として先に準備しておく仕組みのことだよ。

- 後から値(データ)だけを安全な形で流し込むことで、悪意のある攻撃コードが勝手に実行されるのを防ぐ役割があるんだ。

- これを徹底することで、Webサイトの脆弱性で最も危険なSQLインジェクションを完全に無効化できるね。

【深掘り】これだけ知ってればOK!

通常、データベースはSQL文を受け取るたびに「どうやってデータを検索するか」という計画(解析・コンパイル)を立てます。しかしプリペアドステートメントを使うと、最初に「この形の命令が来るよ」と伝えて解析を済ませておけるため、2回目以降は値を変えるだけで解析の手間を省略して高速に実行できます。何より、「データ」と「命令」を明確に区別して扱うため、ハッカーがデータ入力欄に「全データを削除せよ」という命令を書き込んでも、単なる「文字」として処理され、無害化されます。

会話での使われ方

ユーザー入力値は絶対に直接SQLに埋め込まず、必ずプリペアドステートメントでバインドして。

このフォーム、文字列連結で書いてるからSQLインジェクションの脆弱性があるよ。修正して。

大量のINSERT処理を行うなら、プリペアドステートメントを使い回した方が高速ですよ。

【まとめ】3つのポイント

- 役所の申請用紙:フォーマット(命令)は決まっていて、名前(値)だけを後から書き込む

- 異物の混入防止:入力欄に「爆弾」と書いても、ただの「文字」として扱われ爆発しない

- 解析の効率化:毎回レシピを読み直さなくても、具材を変えるだけで同じ料理が作れる

よくある質問(FAQ)

- Qプリペアドステートメントはいつ使うのがベストですか?

- Aユーザーからの入力データ(検索キーワードやIDなど)を使ってデータベースを操作する時は、例外なく常に使用すべきです。

- Qプリペアドステートメントを使わないとどうなりますか?

- A「SQLインジェクション」という攻撃を受けるリスクが高まります。最悪の場合、顧客データの漏洩や、データベース全体の破壊・改ざんを引き起こします。

- Qプレースホルダーとは何ですか?

- ASQL文のひな形の中に置いておく「仮の場所」のことです。

SELECT * FROM users WHERE id = ?の?部分などが該当します。ここに後から実際の値が入ります。

- Qエスケープ処理とは何が違いますか?

- Aエスケープ処理は「危険な文字を無害な文字に変換する」方法ですが、抜け漏れが出る可能性があります。プリペアドステートメントは「命令とデータを分離する」構造的な対策であり、より確実で安全です。

コメント